תולעת המחשבים "פליים" (Flame) שתקפה באירן ובמדינות ערב נוספות באזור ממשיכה להעסיק את העולם ואת מומחי האבטחה שמנסים להבין ולפענח על מה מדובר, כמה זה מסוכן ומה הנזק שנגרם ועוד צפוי להיגרם בעתיד. מומחה בתחום אבטחת מידע עושה סדר ומסביר את כל מה שאנחנו מעריכים כרגע לגבי הווירוס הזדוני.

1. לאף אחד בארץ אין עותק של התולעת לעשות עליה מחקר ולכן כל מה שאתם קוראים עליה אלה פרשנויות והערכות בלבד.

2. בהמשך לסעיף הראשון נציין כי לפי ההערכות של המומחים מדובר בתוכנה מאוד מורכבת. גודלה כ- 20 מגה בעוד שסטוקסנט (תולעת מחשבים שדומה לאלו ששימשו לתקיפת מחשבי תוכנית הגרעין באיראן) שמוערכת בפחות ממגה. המורכבות (יחד עם התחכום של התולעת) היא בין השאר מצביעה על מורכבות הגורם שעומד מאחורי התולעת שמוערך ברמה של מדינה ולא קבוצות האקרים או קבוצות פשע קיברנטי. מצד שני, העובדה שפליים תופסת 20 מגה מהזיכרון (דבר שלא מאפיין תולעים מסורתיות שמנסות להישאר מתחת לרדאר) מעידה על סוג של שגיאה או לחילופין יוהרה של התוקף, שלא חשב שייתפס בכזאת קלות. בגדול, אנו מעריכים שיקח שנים לנתח מה באמת היה שם.

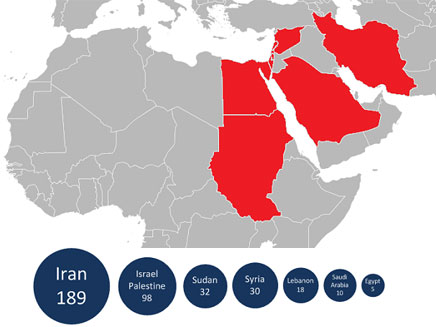

3. התולעת נמצאת לפחות שנתיים בשטח (ישנם סימנים גם מוקדמים יותר) ועם נוכחות בעיקר במזרח התיכון עם דגש על איראן, הרשות הפלסטינית וערב הסעודית (בסדר הזה). זוהי נוזקה שממוקדת גיאוגרפית ואין לו התפלגות נורמטיבית של וירוס. זה כמובן יגרום לעיתונות זרה לנסות לשייך את זה לישראל בצורה כזו או אחרת.

4. לא נראה שיש קשר גדול בין צוותי הפיתוח של התולעת הזו ושל סטוקסנט ומדובר בפרויקטים מקבילים (בניגוד לסטוקסנט ודוקו שהיו מאותה משפחה).

5. הנוזקה מיועדת לריגול ואיסוף מודיעיני באמצעות ציטוט דרך המיקרופון, צילומי מסך של תוכנות מייל, מסרים מידיים וגישה מקומית למחשב / מחשבים אחרים ברשת. התוכנה לא יועדה (כפי שנראה כרגע) לבצע נזק (שוב, בניגוד לסוטקסנט). קרוב לוודאי שיש לה תפקודים נוספים שעדיין לא גילינו אותם.

6. מדברים כרגע על כאלף מחשבים מודבקים כאשר מנגנון ההדבקה של התולעת היה מוגבל / מרוסן על מנת למנוע התפשטות מבוקרת. אין כרגע מגזר ספציפי שניתן להצביע עליו כיעד.

7. חלק מהרכיבים מוצפנים, חלקם מוצפנים חלש. כנראה שיש גורמים מסויימים שרצו שיגלו את הרכיבים הללו. ישנם חלקים בתוך התוכנה הזו שהם קומפוננטות שכבר מוכרות משימושים בעבר.

8. רמת ההתקנה היא בסביבה שלא דורשת תעודות דיגיטליות: בסטקסנט השתמשו בתעודות דיגיטליות מזוייפות מה שאין כאן. השימוש בתעודות מזויפות משאיר את הנוזקה מתחת לרדאר. פה לא השתמשו בזה, מה שיכול להעיד על כך שלא חששו או שחשבו שאין צורך.

9. לטעמי פחות שמו לב ל"ראש הנפץ" (כמות ה- Zero Days) של אותה תולעת. כרגע, משייכים לה שני דברים שכבר נעשה בהם שימוש ע"י סטוקסנט, אבל בהחלט יתכן שחקירה נוספת תגלה דברים נוספים, מה שלבטח יצביע על כמות המאמצים שהושקעו מאחורי פרויקט המחקר והפיתוח של התולעת.

ישראל בסכנה?

10. הסכנה לישראל נובעת מכך שזו תקיפה גיאוגרפית ולא סקטוריאלית. המשמעות היא שבימים/שבועות הקרובים ארגונים ישראלים יצטרכו לבדוק את עצמם ולוודא שלא נדבקו בתולעת. זה בטווח הקרוב.

בטווח הרחוק, חשוב מאוד להבין שארגונים חייבים להיערך- לשפר מתודולוגיות עבודה ונהלי בטיחות על מנת לזהות ארועים מסוג זה תוך שעות ספורות ואפילו ימים, אבל לא תוך שנתיים.

11. להערכת מומחי האבטחה, פליים הוא וירוס משמעותי בסדרי הגודל של סטוקסנט, שמראה לנו מצד אחד, עד כמה מימד הסייבר חשוב ומשמעותי גם עבור מדינות ומשמש ככלי פרקטי הן לטובת איסוף מודיעין והן לטובת תקיפה, ומצד שני עד כמה אמצעי אבטחת המידע המסורתיים שנעשה בהם שימוש נמצאים כיום צעד אחד מאחור. אפשר כאמור לצאת מתוך נקודת הנחה שבכל הארגונים המותקפים היו שרשרת של הגנות מסורתיות שאף אחד מהם לא סיפקה פתרון (אנטי וירוס, חומת אש, IPS ועוד).

*משה ישי הוא מומחה אבטחת מידע בחברת קומסק שנותנת שירותים בתחום אבטחת מידע.