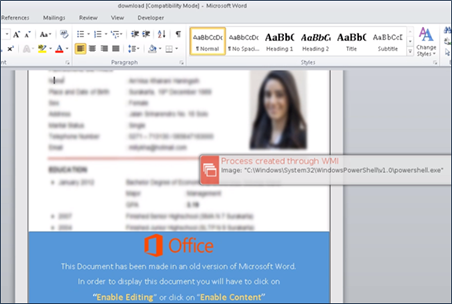

האקרים איראניים פרצו לאתר ישראלי בשביל לתקוף דרכו מחשבים בלבנון ובעומאן. השיטה די פשוטה: החוקרים הפיצו מסמך קורות חיים לקורבנות בלבנון ובעומאן. המסמך מעוות ומטושטש, והקפיץ הודעה שיש לשדרג את גירסת וורד בשביל לצפות בו. לחיצה על הקישור הורידה וירוסים למחשבים של הקורבנות.

איך ישראל נכנסת לתמונה? ההאקרים שתלו את הווירוס במעמקי אתרים ישראלים קטנים בעלי אבטחה לא גבוהה במיוחד, ומשם הוא הורד אל מחשבי הקורבנות. למה לשתול את הוירוס שם ולא לשלוח אותו ישירות לקורבנות? "ככה הם יכולים לשלוט בווירוס, לעדכן אותו ולשדרג אותו במידת הצורך, או להסיר אותו כשהם סיימו", מסביר אומר אור בלט, חוקר סייבר בכיר בחברת קלירסקיי שחשפה את הפירצה.

מדובר ככך הנראה במתקפה ממוקדת. ההאקרים לא שלחו אותו לכל עבר, כמו בווירוסים או ספאם שלפעמים מנסים להפיל אנשים רגילים בפח, אלא לקורבנות מסויימים שנבחרו מראש. ההאקרים ביצעו תחקירים כדי לנסח את הקובץ או את המייל בצורה שתשכנע את הקורבן לפתוח אותם. כך למשל, בכירים בלבנון קיבלו מייל שלכאורה נשלח ממשרד המשפטים הלבנוני - ולכן עלולים לפתוח אותו ואף להתקין את מה שנדרש, בלי שיחששו שעובדים עליהם.

קלירסקיי חשפה בשנה האחרונה ניסיון של גורמים איראנים לפרוץ לחשבונות מייל של חוקרי איראן באוניברסיטאות בארץ ועיתונאים, זאת על מנת לחשוף גורמי מודיעין איראנים המשתפים פעולה עם אותם אנשים.

"להערכתנו התוקפים משויכים לקבוצת MuddyWater התוקפת יעדים בכל רחבי המזרח התיכון ובעבר התחזתה למשרד הפנים באזרבייג'ן" הוסיף בלט. "היום זו תקיפה באזרבייג'ן, מחר בחדרה. הרעיון הוא להראות לגופים פיננסיים ואירגוני תשתית איך הצד השני עובד וכך לבצר את יכולת הגנת הסייבר שלהם".